Sometimes I think I am, but then I find out it wasn't me

_

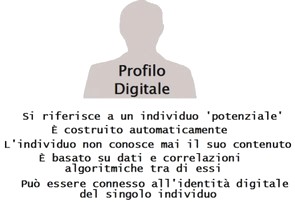

L'imposizione di un'identità digitale avviene mediante 'profili digitali', creati automaticamente e basati su dati (magari forniti spontaneamente dallo stesso individuo) e su algoritmi (costruiti da società pubbliche o private), che sfuggono al controllo dell'individuo.

_

la persona digitale è un modello di personalità individuale pubblica basato su dati e mantenuto da transazioni, destinato ad essere utilizzato su delega dell'individuo.

Il concetto di identità personale contiene l'insieme delle caratteristiche dell'individuo, ed è materia di autodeterminazione: essa è autocostruita e deriva dal processo di identificazione con uno o più modelli proposti dall'ambiente sociale in cui l'individuo si trova a vivere. Come scrive il giurista Giorgio Pino (2010 ved. bibliografia p.2):

[L'identità personale] è un costrutto culturale e sociale, oggetto di scelta, di adesione e di costruzione (più o meno consapevole). L’identità personale, dunque, è il risultato (continuamente rivedibile) di un processo: un processo di identificazione. Le caratteristiche costitutive (o almeno alcune di esse) dell’identità personale sono mutuate da qualche modello più generale, offerto dall’ambiente sociale rilevante: quest’ultimo rende disponibili ad esempio una certa cultura, una certa religione (o più opzioni religiose), e attribuisce un certo significato ad altre caratteristiche dell’identità come il sesso, l’etnia, la razza, la lingua. La costruzione dell’identità individuale è così un processo di identificazione con qualcuno, o più, dei modelli o identità collettive disponibili nell’ambiente sociale.

Essa ha anche un rilievo giuridico che attiene ai rapporti dell'individuo con i poteri dello stato e alla possibilità di identificarlo con certezza. Come scrive il giurista Giorgio Resta (2007 ved. bibliografia p.513):

l’identità personale può essere configurata come bene-valore costituito dalla proiezione sociale della personalità dell’individuo, cui si correla un interesse del soggetto ad essere rappresentato, nella vita di relazione, con la sua vera identità, e non vedere travisato il proprio patrimonio intellettuale, ideologico, etico, religioso, professionale.

L'identità personale, viene trattata in questa pagina, parzialmente, alla sezione identità personale.

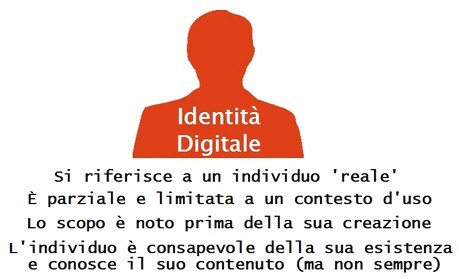

L'identità digitale è la rappresentazione di un individuo, identificabile da colui che crea/usa il dataset in cui essa è memorizzata. Il ricercatore Arnold Roosendaal ha riformulato nel 2013 la definizione di persona digitale (o identità digitale), rispetto a quella precedentemente data da Roger Clarke, sostenendo che l'evoluzione di internet e l'automazione dei suoi processi hanno modificato lo scenario, ed è dunque necessario che, nella costruzione della persona digitale, si tenga conto del contesto d'uso dei dati che la compongono (ved. bibliografia p.41):

Una persona digitale è la rappresentazione digitale di un individuo reale, che può essere connessa a questo individuo reale e comprende una quantità sufficiente di dati (rilevanti) per essere usata, in uno specifico ambito e ai fini del suo utilizzo, come delega dell'individuo.

Roger Clarke ha individuato due tipi di identità digitale: progettata e imposta, le cui definizioni sono:

progettata: è quella creata dallo stesso individuo, che la trasferisce ad altri per mezzo di dati (ad esempio: creazione di un Blog personale, di una pagina personale su un social network, ecc.)

imposta: è quella proiettata sulla persona per mezzo di dati, da agenzie esterne quali società commerciali o agenzie governative (ad esempio: grado di solvibilità a fini di concessione mutui, stato di salute a fini assicurativi o creditizi, ecc.)

L'identità digitale, viene trattata in questa pagina, alla sezione identità digitale.

Il profilo digitale è un'altra forma di rappresentazione digitale dell'individuo. Esso è il risultato di processi automatici in cui dati relativi all'individuo vengono prelevati da grandi database e sottoposti a processi inferenziali con lo scopo di individuare caratteristiche personali che aiutino a prendere decisioni che riguardano l'individuo stesso.

Il profilo digitale, viene trattato in questa pagina web, alla sezione profilo digitale.

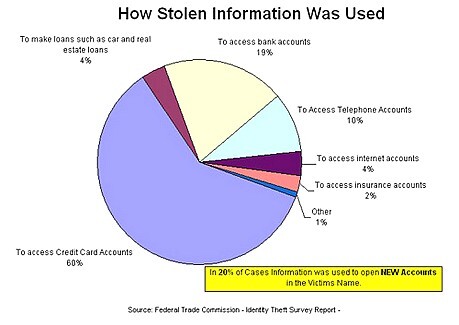

I furti d'identità, nella maggior parte dei casi, hanno lo scopo di derubare la vittima dei suoi beni. Esistono almeno tre tipi di furti d'identità:

- Furto dell'identità finanziaria: uso di informazioni per assumere l'identità finanziaria altrui allo scopo di rubare o riciclare denaro, rovinando la credibilità finanziaria della vittima

- Furto criminale d'identità: si verifica quando un criminale sottrae informazioni personali (ID) per assumere l'identità della vittima allo scopo di compiere reati e far ricadere la colpa sulla vittima

- Clonazione dell'identità: si verifica quando una persona assume l'identità della vittima nella vita quotidiana, ad esempio per nascondersi alle autorità

Il furto di identità può avvenire attraverso un certo numero di metodi differenti. Questi metodi sono generalmente effettuati con l'accesso fisico a documenti oppure con mezzi elettronici:

Dirottamento di account: si verifica quando un criminale ottiene le informazioni bancarie personali della vittima e le usa per accedere ai suoi conti bancari

Setacciamento dei bidoni della spazzatura: si verifica quando un criminale cerca tra la spazzatura informazioni personali della vittima

Hacking: si accede al computer della vittima tramite Virus e Trojan

Borseggiatore: si rubano fisicamente documenti d'identificazione della vittima

Surfing spalla: si intercettano informazioni personali 'buttando l'occhio' al di là della spalla della vittima in circostanze favorevoli (in banca, in posta, ecc.)

Phishing: ci si accredita ingannevolmente come appartenenti a un'istituzione per richiedere informazioni. Per esempio inviando e-mail di phishing che imitano una società di carte di credito. Questi indirizzi e-mail di solito contengono un link e chiedono alla vittima di cliccarlo per aggiornare le sue informazioni personali. Dopo aver inserito le informazioni personali, il criminale accede all'account della vittima.

60% per accedere alla carta di credito

19% per accedere al conto bancario

10% per accedere al conto telefonico

4% per chiedere prestiti (per acquisto di auto o case)

(Cliccare per ingrandire)

Il termine 'persona' proviene dalla lingua latina (e prima ancora dall'etrusco) e significava 'maschera': si riferiva alla maschera di legno che gli attori indossavano a teatro per amplificare il volume della voce durante le rappresentazioni. Già in quest'origine si mostra il carattere ambiguo del termine 'persona', che ha oggi un'importanza particolare per il risalto ad essa dato dalla bioetica, che si chiede se tutti gli uomini sono persone.

Foto: Inge Morath Fonte: Magnumphotos.com

un essere pensante dotato di intelligenza, di ragione e di riflessione, e capace di considerarsi in se stesso come la medesima realtà, in differenti luoghi e tempi.

In questa definizione appare chiaro come la nozione di persona venga in effetti a coincidere con quella di identità personale, cioè con la relazione che un uomo ha con se stesso e con i propri comportamenti. In altre parole potremmo definire l'identità personale come la spinta che orienta le scelte di un individuo.

Di questa spinta ha parlato, in tutta la sua opera, Luigi Pirandello indagando l'oscillazione tra persona e personaggio; oscillazione alla quale ogni individuo è costretto dalla società in cui si trova a vivere. Se la persona è informe e disponibile ad assumere ogni forma gli venga proposta dall'interno o dall'esterno, non ancora condizionata e contaminata dalla convivenza, viceversa, il personaggio dà all'individuo la possibilità di essere inconfondibile, immodificabile, indistruttibile, eterno e di ripetere ogni giorno gli stessi gesti, di ripetere per sempre lo stesso dramma. Il personaggio usa il linguaggio per attuare una comunicazione che non raggiunge l'altro: egli vive il dramma di non poter accedere alla comprensione e compassione delle forme che la condizione umana può assumere.

Luigi Pirandello così descrive in "Uno, nessuno e centomila" (pp.16-17) la sensazione di sgomento di un uomo che scopre all'improvviso di essere estraneo a se stesso, di avere una maschera per ogni persona frequentata:

Cosí volevo io esser solo. Senza me. Voglio dire senza quel me ch’io già conoscevo, o che credevo di conoscere. Solo con un certo estraneo, che già sentivo oscuramente di non poter piú levarmi di torno e ch’ero io stesso: l’estraneo inseparabile da me. Ne avvertivo uno solo, allora! E già quest’uno, o il bisogno che sentivo di restar solo con esso, di mettermelo davanti per conoscerlo bene e conversare un po’ con lui, mi turbava tanto, con un senso tra di ribrezzo e di sgomento. Se per gli altri non ero quel che ora avevo creduto d’essere per me, chi ero io?

C'è sempre qualcosa da spiegare, da giustificare, da nascondere o al contrario da mostrare spavaldamente, da negoziare, da trattare o patteggiare; ci sono differenze da appianare o dissimulare, o al contrario da rendere più evidenti e leggibili. Le "identità" fluttuano nell'aria, alcune per propria scelta, ma altre gonfiate e lanciate da quelli intorno, e si deve stare costantemente in allerta per difendere le prime contro le seconde.

Eppure, nonostante la volatilità della nostra identità, accentuata dalla modernità liquida del lavoro flessibile, dei legami umani sempre più fragili, delle minacce di un futuro sempre meno prevedibile, Bauman indica una soluzione (p.111):

Dopo tutto, il nocciolo duro dell'identità - la risposta alla domanda "Chi sono io?" e soprattutto la credibilità nel tempo di qualsiasi risposta si possa dare a questa domanda - può formarsi solo in riferimento ai legami che connettono l'io ad altre persone e alla presunzione di affidabilità e stabilità nel tempo di tali legami. Abbiamo bisogno di relazioni, e abbiamo bisogno di relazioni su cui poter contare, una relazione cui far riferimento per definire noi stessi. Nell'ambiente della modernità liquida, però, a causa degli impegni a lungo termine che notoriamente ispirano o inavvertitamente generano, le relazioni possono essere gravide di pericoli. E ciononostante ne abbiamo bisogno, ne abbiamo ferocemente bisogno, non soltanto per la preoccupazione morale per il benessere di altre persone, ma anche per il nostro stesso bene, per la coesione e la logica del nostro stesso essere.

Sembrava davvero che fossimo attesi. Era proprio come un villaggio mediterraneo di pescatori. Non ci sentivamo spaesati. Il capo della flottiglia ci condusse in silenzio a una casa bianca, dentro una stanza nuda piastrellata di rosso, dove un uomo vestito da montanaro ci ricevette su un tappeto. Parlava perfettamente francese, ma a volte col sorriso interiore di chi trova molto strane le espressioni che deve usare per farsi capire. Traduceva certamente, senza esitazioni e con correttezza, ma visibilmente traduceva. Ci interrogò uno dopo l'altro. Ogni sua domanda - del resto molto semplice: chi eravamo? perchè venivamo? - ci prendeva alle viscere. Chi è lei? Chi sono io? Non potevamo rispondergli come a un agente consolare o a un impiegato delle dogane. Dire il proprio nome, la propria professione? - che cosa significa? Ma chi sei? E che cosa sei? Le parole che pronunciavamo - non ne avevamo altre - erano senza vita, ripugnanti o ridicole come dei cadaveri. Sapevamo che d'ora innanzi, di fronte alle guide del Monte Analogo, non avremmo più potuto accontentarci di parole.

Sembrava davvero che fossimo attesi. Era proprio come un villaggio mediterraneo di pescatori. Non ci sentivamo spaesati. Il capo della flottiglia ci condusse in silenzio a una casa bianca, dentro una stanza nuda piastrellata di rosso, dove un uomo vestito da montanaro ci ricevette su un tappeto. Parlava perfettamente francese, ma a volte col sorriso interiore di chi trova molto strane le espressioni che deve usare per farsi capire. Traduceva certamente, senza esitazioni e con correttezza, ma visibilmente traduceva. Ci interrogò uno dopo l'altro. Ogni sua domanda - del resto molto semplice: chi eravamo? perchè venivamo? - ci prendeva alle viscere. Chi è lei? Chi sono io? Non potevamo rispondergli come a un agente consolare o a un impiegato delle dogane. Dire il proprio nome, la propria professione? - che cosa significa? Ma chi sei? E che cosa sei? Le parole che pronunciavamo - non ne avevamo altre - erano senza vita, ripugnanti o ridicole come dei cadaveri. Sapevamo che d'ora innanzi, di fronte alle guide del Monte Analogo, non avremmo più potuto accontentarci di parole.(Cliccare per approfondire)

Sia le identità digitali (persone digitali) che i profili sono rappresentazioni che si riferiscono a un individuo assente quando la rappresentazione viene usata.

Il modo in cui una rappresentazione viene usata è stato chiaramente descritto dal filosofo americano Charles S. Peirce, ideatore della semiotica, con il triangolo semiotico che mostra il processo mediante cui le cose acquisiscono un significato per l'essere umano. Secondo Peirce il processo di attribuzione di significati alle cose è sempre un processo iterativo che coinvolge tre elementi: oggetto, segno e interpretante. L'oggetto è tutto ciò che scatena la semiosi (cioè la riformulazione continua del nesso segno-oggetto); esso può essere naturale (es: albero, cane, ecc.) o virtuale (artefatto, es: automobile, parola, immagine, evento, ecc.). Il segno è qualcosa che sta per l'oggetto quando è impossibile accedere all'oggetto direttamente, esso è un meccanismo che stimola l'interpretazione. L'interpretante è il significato attribuito dall'organismo interprete in risposta alla sollecitazione dell'ambiente e al problema che l'oggetto gli pone. Dato che il processo interpretativo è continuo, ogni nuovo interpretante è più ricco e completo del precedente perchè cerca di anticipare eventi nascosti o futuri costruendo ipotesi provvisorie.

Arnold Roosendaal (ved.bibliografia 2013), applicando il triangolo semiotico ai concetti di persona digitale e profilo digitale, ha fatto le seguenti considerazioni:

una persona digitale (interpretante) viene costruita dai dati (segno) che provengono da un individuo reale (oggetto); questo interpretante descrive quell'individuo reale in un certo momento della sua attività comportamentale e relativamente ad uno specifico scopo.

- Se lo stesso processo semiotico viene applicato invece ad un profilo digitale, abbiamo che i dati da interpretare (segno) si riferiscono ad un individuo potenziale (oggetto), ad esempio possono essere l'immagine generica di un gruppo di persone, di una categoria, di un insieme umano rispondente a certe caratteristiche. Se però il profilo viene collegato a un'identità digitale specifica abbiamo che esso diventa una identità imposta, cioè viene proiettata un'immagine progettata da qualcuno su quella specifica persona. Quell'organismo (pubblico o privato) che impone un'identità ad una persona reale e sulla base di essa esercita azioni su quella persona, sta applicando la semiosi (cioè facendo un'interpretazione) in un contesto "non umano", quale quello ipotizzato da Peirce, bensì in un contesto automatico/tecnologico e, soprattutto, sta violando l'autonomia e la privacy di quella persona.

Riguardo all'autonomia viene violata la possibilità di controllo degli individui sulla creazione della propria rappresentazione digitale.

Riguardo alla privacy, in Europa è in vigore la Direttiva N. 95/46/CE del Parlamento Europeo riguardante il trattamento dei dati personali, il cui Art.8 vieta espressamente che il trattamento riveli l'origine razziale o etnica, le opinioni politiche, le convinzioni religiose o filosofiche, l'appartenenza sindacale, nonché il trattamento di dati relativi alla salute e alla vita sessuale, tranne che la persona interessata abbia dato il proprio consenso esplicito a tale trattamento.

La Direttiva N. 95/46/CE dovrebbe essere applicata a tutti i processi automatici di trattamento dei dati personali impiegati dalle imprese commerciali, ma ciò non è avvenuto; ad esempio, nel 2013, il Garante per la privacy italiano ha aperto un'istruttoria su Google, ma il suo intervento si è limitato a definire un modello di consenso per l'uso dei cookie da parte degli utenti.

Secondo Arnold Roosendaal (ved.bibliografia 2013) la 'persona digitale' può essere suddivisa in tre diverse forme:

Progettata: l'individuo sceglie forma e rappresentazione dei contenuti (es: homepage di un sito personale)

Imposta: identità creata da enti esterni, quali società commerciali o agenzie governative (es: società che gestiscono il rating del credito per i possessori di carte di credito)

Ibrida: rappresentazione creata dal web 2.0 e dalle sue connessioni sociali (es: account facebook contenente sia le informazioni che l'individuo decide di inserire, sia lista e tipologia dei suoi contatti - friend, business, ecc - che contribuiscono a creare ed aggiornare dinamicamente l'identità dell'individuo)

Le attività della NSA (National Security Agency) sono state documentate dai giornalisti del New York Times, James Risen e Laura Poitras, basandosi sulle rivelazioni di Edward Snowden: la NSA ha acquisito milioni di immagini facciali dalle comunicazioni che intercetta in tutto il mondo con un nuovo software che riesce a catturare il flusso di immagini incluse nelle e-mail, sms, social media, videoconferenze e altre comunicazioni. La cosa più importante che la NSA è in grado di fare è però la grande capacità analitica di cui dispongono i suoi sistemi: le immagini facciali vengono associate ai dati ricavati dai milioni di comunicazioni private effettuando così una profilazione accurata di milioni di cittadini.

Alcuni dei dati, acquisiti dalla NSA, sui quali viene costruito il profilo di ogni 'sospettato'

Tratti fisici quali:

Razza

Immagine facciale

Colore iride

Impronte digitali

Sesso

Altezza

Andatura

Impronta termica

Marcatori genetici

Timbro vocale

Gruppo sanguigno

Lingua

Scarificazioni Rituali

Dispositivi medici

Impronta

Profilo chimico dei capelli

Dati che documentino la storia individuale, quali:

Nucleo Familiare

Indirizzo

Livello educativo

Occupazione

Stato giudiziario

Servizio Militare

Famiglia di provenienza

Coniuge

Bambini

Conviventi

Dipendenti

Servitù

Ospiti

Dati che documentino le interazioni dell'individuo con la società, quali:

Profilo finanziario

Atti pubblici registrati

Licenze

Transazioni commerciali

Consumo/Produzione di Mass Media

Donazioni politiche

Proprietà

Targhe veicoli

Gusti/Preferenze

Scritture contabili

Transazioni Bancomat

Dichiarazioni fiscali

Credito bancario

Ciò che è grave nella profilazione effettuata dalla NSA è che essa non riguarda solo individui sospettati per i loro comportamenti in rete, ma si estende a migliaia di 'cittadini normali' : da un articolo del Washington Post del 5 luglio 2014, è emerso che l' 89% degli intercettati e profilati non avevano caratteristiche tali da destare sospetti ed erano finiti nel mirino della NSA per caso o per errore. Il sospetto di molti è che questa sia la fase sperimentale della sorveglianza digitale di massa a livello mondiale.

Se avete visitato di recente la pagina web di un prodotto specifico, senza acquistarlo, diciamo un particolare modello di scarpe da corsa, è più probabile che cliccherete sull'annuncio di quello stesso prodotto se vi verrà mostrato di nuovo nell'immediato futuro. Il problema è che una volta che avete lasciato il sito web, i fabbicanti di quelle scarpe da corsa non hanno modo di comunicare con voi. Quindi è qui che i soggetti che depositano i cookies nel vostro computer entrano in gioco. Quando vi connettete altrove, per esempio su un sito da cui volete prenotare la cena, vi riconoscono come la stessa persona che stava guardando quelle scarpe la scorsa settimana e possono mostrarvi un annuncio che vi ricordi del vostro interesse. Questa forma di pubblicità, chiamato "retargeting", è una delle principali del giorno d'oggi. Compagnie come la Rocket Fuel hanno costruito modelli matematici elaborati per predire la probabilità con cui si risponde a un particolare annuncio di uno degi inserzionisti che rappresentano. Loro sanno, statisticamente parlando, quanto valete per ciascuno di questi inserzionisti. Quindi sanno quanto questo inserzionista può permettersi di pagare per un particolare annuncio da proporvi quando caricate la pagina. Ed è qui che entra in gioco il machine learning. Tenere aggiornata questa analisi è un compito di monumentale complessità che supera di gran lunga le capacità umane. Per svolgere bene il lavoro devono raccogliere e analizzare senza sosta una quantità disarmante di dati.

Quando un gruppo si consumatori accusò Amazon di far pagare loro prezzi differenti per gli stessi prodotti, la compagnia attribuì le discrepanze a un "rapido test per scoprire come i consumatori avrebbero risposto a prezzi diversi". La maggior parte delle persone pensa che sia illegale che una compagnia faccia pagare prezzi differenti a consumatori differenti, ma non c'è niente di illegale o inappropriato in queste pratiche, purchè non sia fatta discriminazione sulla base di criteri come la razza, il genere e l'orientamento sessuale. Amazon non è l'unica a comportarsi così.

Iscriviti alla Newsletter di pensierocritico.eu per ricevere in anteprima nuovi contenuti e aggiornamenti:

Roger Clarke, The Digital Persona and its Application to Data Surveillance (1994)

Arnold Roosendaal, Digital personae and profiles as representations of individuals (2013)

Derrick de Kerckhove: "Dobbiamo curare la nostra persona digitale" (2014) - Pistoia-Dialoghi sull’uomo

- Giorgio Pino, L'identità personale - Trattato di biodiritto (PDF) (2010)

- Giorgio Resta, Identità personale e identità digitale (2007)

- Carola Frediani, Leggi questo articolo di Wired su Tor? La Nsa ti sorveglia (2014)

L’identità digitale e la sicurezza informatica: Risultati dell’indagine - Camera di Commercio di Torino (2014) - Report sull'uso della rete da parte dei giovani e della disponibilità a rivelare dati personali

- Surveillance Costs: The NSA’s Impact on the Economy, Internet Freedom & Cybersecurity (PDF) (7/2014) - Report dell'Open Technology Institute sui danni collaterali dell'attività di sorveglianza NSA sull'economia USA, sulla politica estera, sul grado di libertà della rete e sugli standard di sicurezza

- Stefania Maurizi, 'Spid', L'identità digitale per tutti entro il 2015: ma quali rischi per la privacy? (23 settembre 2014) L'Espresso

- Francesca Bassa (2023), GDPR e Marketing: la profilazione - PrivacyLab

Pagina aggiornata il 3 luglio 2023